一、SQL注入攻击是什么?

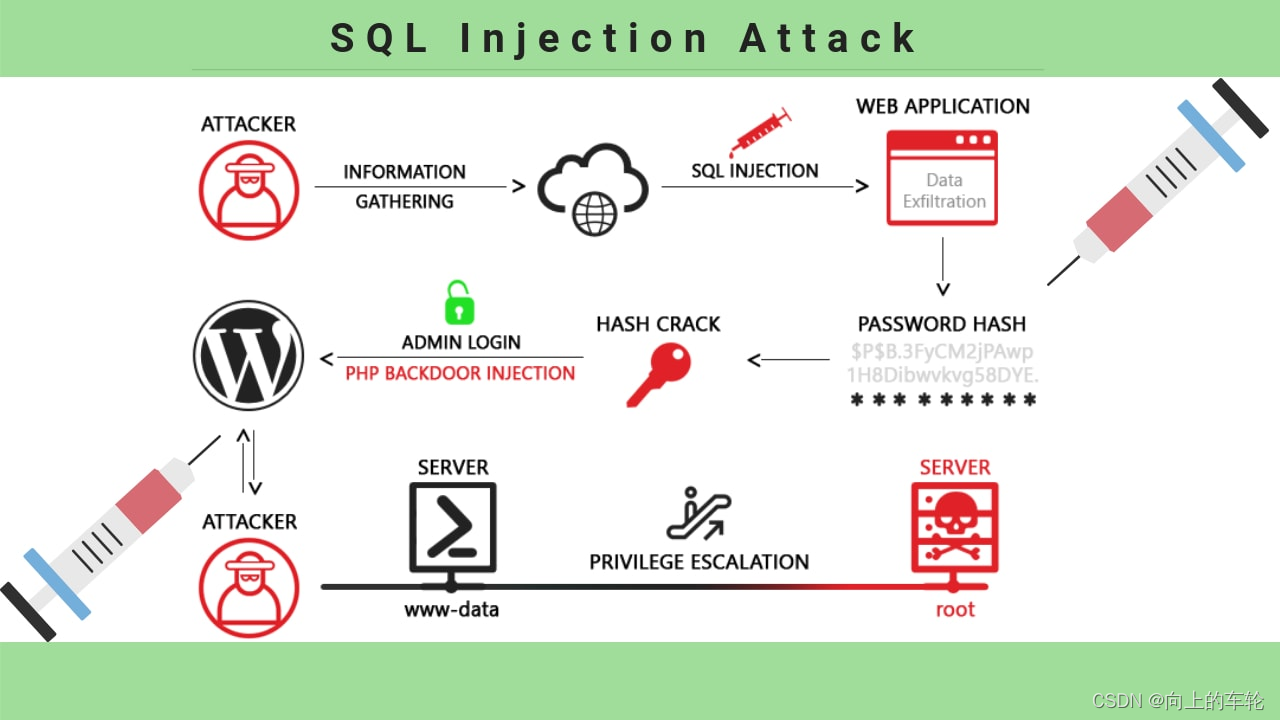

SQL注入攻击是一种利用Web应用程序中的安全漏洞,将恶意的SQL代码插入到数据库查询中的攻击方式。攻击者通过在Web应用程序的输入字段中插入恶意的SQL代码,然后在后台的数据库服务器上解析执行这些代码,从而获取或修改数据库中的数据,或者执行其他非法操作。

SELECT * FROM users WHERE username = '' OR '1'='1';

//实际上就是

SELECT * FROM users WHERE '1'='1';

import sqlite3

#假设有一个登录页面,用户需要输入用户名和密码。后端代码可能如下:

#如果用户输入的用户名是admin' --,sql:SELECT * FROM users WHERE username='admin' --' AND password='{password}',由于--表示注释,后面的AND password='{password}'将被忽略,导致攻击者无需知道密码即可登录。

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = f"SELECT * FROM users WHERE username='{username}' AND password='{password}'"

cursor.execute(query)

result = cursor.fetchone()

conn.close()

return result

import sqlite3

#为了防止SQL注入攻击,可以使用参数化查询(parameterized query)来替代字符串拼接。以下是一个使用参数化查询的例子:

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = "SELECT * FROM users WHERE username=? AND password=?"

cursor.execute(query, (username, password))

result = cursor.fetchone()

conn.close()

return result

二、SQL注入攻击的常见场景

SQL注入攻击的常见场景主要涉及到用户输入被直接用于构建SQL查询的地方。以下是一些SQL注入攻击的常见场景:

- 登录与身份验证:登录表单:当用户在登录表单中输入用户名和密码时,如果应用程序没有正确地对这些输入进行验证和处理,攻击者可以通过在用户名或密码字段中输入SQL代码来尝试绕过身份验证或获取其他用户的登录凭证。

- 搜索功能:搜索框:许多网站和应用都提供搜索功能,允许用户输入关键词来搜索内容。如果搜索功能没有对用户输入进行充分的验证和转义,攻击者可以通过在搜索框中输入恶意的SQL代码来执行非预期的数据库查询。

- URL参数:动态页面:Web应用程序经常使用URL参数来传递数据,如文章ID、用户ID等。如果应用程序没有对这些参数进行充分的检查和处理,攻击者可以通过修改URL中的参数值来注入恶意的SQL代码。

- 用户反馈与表单提交:用户注册、反馈表单、评论系统等:这些功能通常允许用户输入文本信息,并将其存储在数据库中。如果应用程序没有对这些输入进行适当的验证和清理,攻击者可以利用这些表单提交恶意的SQL代码。

- Cookie值:某些Web应用程序可能使用Cookie来存储用户信息或会话状态。如果应用程序在处理Cookie值时未进行充分的验证,攻击者可能会尝试修改Cookie中的值来注入SQL代码。

- HTTP Headers:某些应用程序可能会使用HTTP Headers中的值(如User-Agent、Referer等)来执行一些数据库操作。如果这些值没有被正确处理,也可能成为SQL注入的攻击点。

- 后台管理界面:后台管理界面通常具有更高的权限和更直接的数据库访问能力。如果后台界面存在SQL注入漏洞,攻击者可能能够执行更严重的攻击,如数据篡改、数据删除等。

- API接口:现代Web应用程序经常提供API接口以供其他系统或服务调用。如果这些API接口没有对用户输入进行适当的验证和处理,它们也可能成为SQL注入的攻击目标。

在所有这些场景中,关键在于应用程序如何处理用户输入,并将其用于构建SQL查询。为了防止SQL注入攻击,应用程序应该始终对用户输入进行严格的验证、过滤和转义,并使用参数化查询或预编译语句来构建SQL查询。

三、如何预防SQL注入攻击

为了预防SQL注入攻击,可以采取以下措施:

-

使用参数化查询:

参数化查询是防止SQL注入的最有效方法之一。通过将用户输入的数据作为参数传递给SQL查询语句,而不是直接拼接到查询语句中,从而避免恶意SQL代码的注入。这种方法可以确保用户输入被当作数据处理,而不是被当作SQL代码执行。 -

输入验证和过滤:

对所有用户输入进行严格的验证和过滤,确保其符合预期的数据类型、长度、格式和字符集。移除或转义可能用于SQL注入的特殊字符,如单引号、双引号、分号等。尽管输入验证不能完全替代参数化查询,但它作为多层防御策略的一部分,能够降低注入风险。 -

使用ORM(对象关系映射)框架:

ORM框架可以减少直接编写SQL语句的需求,因为它们通常内置了对SQL注入的防护机制。ORM框架会自动处理数据查询和持久化,并确保在生成SQL时对用户输入进行适当的转义或参数化。 -

遵循最小权限原则:

为数据库连接或用户账户分配仅够完成其任务所需的最小权限。避免使用拥有高权限的账户执行常规操作,这样可以限制攻击者即使成功注入也无法执行危险操作。 -

错误信息处理:

不要向用户公开详细的数据库错误信息,因为这些信息可能揭示了数据库结构等敏感内容。应使用统一的错误消息返回给用户,而详细错误信息应记录在服务器日志中供管理员分析。 -

安全编码实践:

遵循安全编码规范,避免在代码中直接拼接用户输入和SQL语句。对于必须手动编写的SQL查询,确保使用适当的方法对用户输入进行转义。 -

部署Web应用防火墙(WAF):

WAF可以检测并阻止含有SQL注入特征的请求到达应用程序。通过规则匹配、模式分析等方式识别出潜在的SQL注入攻击,并实时阻断。 -

定期安全审计与更新:

定期进行代码审查和安全审计,及时发现并修复可能存在的SQL注入漏洞。同时,保持应用程序和所有依赖组件的版本更新,及时应用安全补丁。

综上所述,预防SQL注入攻击需要采取多层防御策略,包括使用参数化查询、输入验证和过滤、ORM框架、最小权限原则、安全编码实践、WAF以及定期安全审计与更新等措施。这些措施共同作用,可以大大降低SQL注入攻击的风险。