「构建适应性进化的韧性数据安全体系」专栏,为你解读美创科技在数据安全的最新探索实践。

上期内容(点击此处跳转),专栏重点分享了韧性数据安全体系的重要组成——资产和资产安全。数据资产是网络中最为确定性的存在,以数据资产为中心,以分类分级为起点,构建起以身份为标识的逐次抵抗的由内而外防御体系,自然就会表现出强大的韧性。

本期内容将继续对“韧性”数据安全体系的组成展开详细探讨——运行保障与底线防御安全。更多内容将陆续呈现,请持续锁定。

作 者 ⎪ 柳遵梁

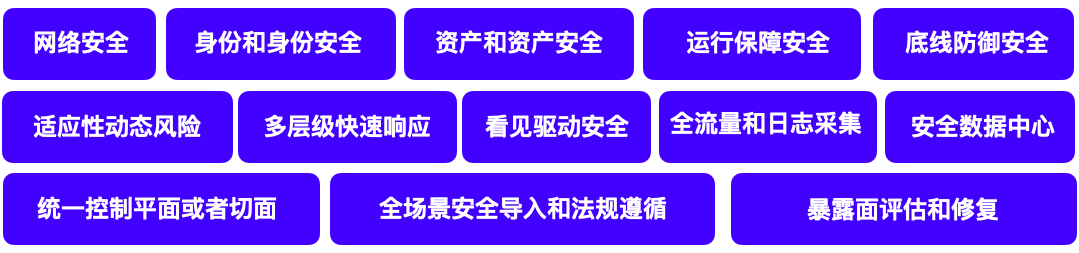

▲ 韧性数据安全体系的组成

运行保障安全

数据和业务的密集交错

数据是业务的副产品或者是业务的目标,业务依赖于数据的展开,在很多场景下,甚至可以说,数据就是业务或业务就是数据。

网络安全法和关保条例均要求保证关键基础设施的7*24小时不间断运行。数据的流动、使用和处理是业务运行的基础性日常工作,意外的数据销毁、变更和破坏则会对运行安全造成根本性破坏。

必然崩溃的运行系统和运行干预

持续交错和发展的业务系统运行基本上可以表述为一个复杂运行系统,逐步或者突然步入自临界并进一步发展为崩溃状态是不可避免的发展结果。通过对运行监控、观测和干预可以有效的降低系统进入崩溃的概率,更有可能具备快速从崩溃中重生的能力。

围绕着交互和连接展开的运行保障安全

所有的运行安全都围绕着交互和连接展开,当交互和连接超过一定限度必然会打破均衡。对于错误、资源和队列做持续的观测,并在第一时间进行自动干预或者人工干预,保障运行始终处于均衡态,让其远离混乱的自组织临界点。

除了交互和连接的限制之外,局部力量长期占用节点和资源必然会导致均衡态势的降级,从而使系统提前进入临界反应。

可观测性和快速干预

可观测性首先定义目标运行的状态衡量,让人的眼睛和机器可以观察,并且就这种观察进行链路、源头和关联以及次序明晰。可观测性让我们具备快速干预能力,使运行迅速回归到均衡状态。

对于任何销毁和变更的监测和干预

入侵的破坏和误操作导致的销毁和变更是运行保障安全的最大威胁之一。对于任何数据、对象和环境的销毁和变更都加以记录和监测,至少让我们具备快速恢复的可能性,甚至有可能让我们具备对于非预期的销毁和变更具备阻止能力,比如删除活跃度很高的数据。

有序保障均衡态势迁移

业务是在不断发展和开放的,数据是在不断复制和流动的,业务运行的复杂度必然是在不断提高的。每一次复杂度的提升都可能意味着需要迁移到不同的均衡态,不同的均衡态是需要不同的资源来支撑的。有组织的资源供给可以让每次自临界反应迫近可以提前得到释放,有序保障均衡态势的迁移。

运行保障安全和韧性

绝大部分安全涉及行为和结果都会给正常运行带来干扰。运行保障安全通过对错误、资源、队列等各方面的运行态的观察,发现运行干扰,并通过可观察性快速进行干预,让运行状态回顾。这种运行态的快速检测和干预可以让系统的韧性有效得到提升。

底线防御安全

无论是复杂业务系统运行还是复杂数据生态,虽然我们付出了各种巨大的努力,业务还是会不可避免的崩溃,数据还是会不可避免的遭遇破坏。底线防御是数据和业务在漫长的生存周期中确保其漫长的生命生涯中必须组成部分,除非你可以承受数据损失的巨大破坏力。

恶意或者无意破坏的防御

在物理域和组织形态的破坏带来的杀伤力无限巨大,无论是恶意或者无意的,造成的后果不堪设想。勒索和删库跑路是恶意和无意的两个典型代表,只要你在经营业务和数据,你总会遭遇这个恶意和无意。对于必然会发生的重大风险,我们需要构建起特定的防御体系。

幸好我们有备份

面对长期生存中破坏数据的必然性,在任何时候都有一份可用的或者可恢复的数据就成为了组织和业务续存的生命线。鉴于破坏的一致性、连贯性和空间性,你最好拥有一份可以抵御错误传播、操作传播,不在相同空间域的数据。依据数据恢复损失忍受里的评估,你可能需要容灾、复制或者备份等不同的最后一份数据保护解决方案。

业务中断损失和业务连续性

除了数据绝对的丢失和损坏,业务中断带来的损失在很多场合下也是不可承受的。业务连续性必然也就成为了底线防御的必要组成部分。

保险

当重大破坏性事件在漫长周期大概率会发生,在日常周期内小概率会发生,组织必须具备事先防御能力或者事后恢复能力,其中事后恢复能力是必须的,事先防御能力则最好具备。有时候,组织会由于构建能力或者经济性等原因,无法构建事后恢复能力或者构建运行成本太高。这个时候,保险或者赌博就成为组织的必须选择之一。不过赌博只能成为组织阶段性选择,否则必然陷入有死无生的境地,也就是说保险在合适的时候需要成为底线防御解决方案的一部分。

底线防御和韧性

底线防御可以说是韧性防御体系的核心组成部分,通过底线防御体系让系统具备最大程度降低重大威胁发生的概率(让小概率成为极小概率),具备可恢复能力乃至于快速的可恢复能力,恢复数据、恢复系统和恢复运行,起死回生就是最大韧性的体现。